Beste KPN’ers,

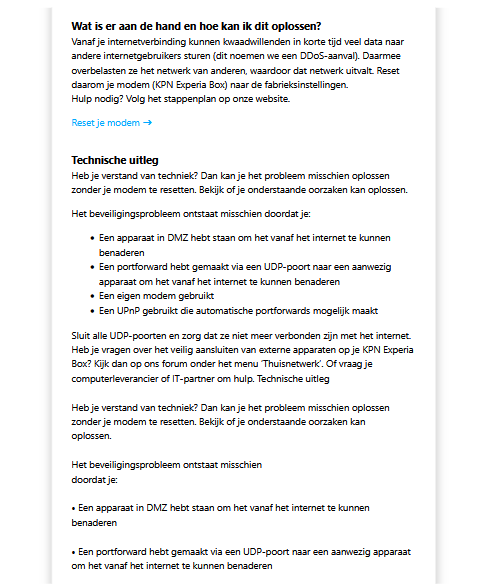

Ik heb een eigen router (Synology RT6600ax) die direct op de verbinding is aangesloten als router. Afgelopen weekend aan mijn router en NAS gesleuteld, onder andere heb ik een VPN-server ingesteld zodat ik van het internet met mijn netwerk kan verbinden over OpenVPN. Dit wil ik om vanaf het internet mijn NAS en Printer te kunnen benaderen. Ik heb ook een domein aan mijn ip-adres gekoppeld via een DDNS service. Ik dacht alles goed en veilig ingesteld te hebben maar helaas kreeg ik een dag later, vroeg in de ochtend, onderstaande e-mail van het KPN abuse team:

Heel erg bedankt voro de service KPN, ik heb poort 1337 geblokkeerd en binnen een half uur gereageerd met de vraag waar het probleem precies zit, want met deze mail kan ik precies niets… Ik wil namelijk mijn OpenVPN verbinding behouden maar wel veilig…

Ik heb alles zo veilig mogelijk geprobeerd in te stellen waarbij ik wel mijn gewenste functionaliteit behoud. Tot op dit moment, zo goed als drie werkdagen later, nog steeds geen response gehad en ook nogsteeds geen VPN verbinding.... Dus vandaar dat ik het hier probeer. Kunnen jullie mij helpen en uitleggen wat ik verkeerd heb ingestelt? Hier zijn mijn VPN en beveiligingsinstellingen:

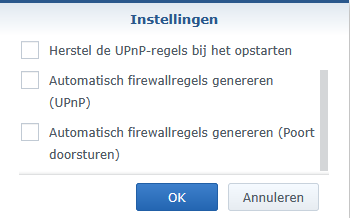

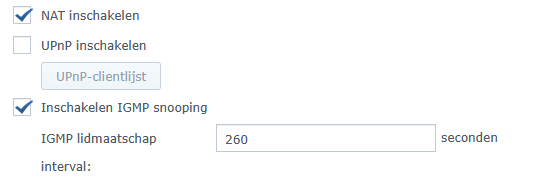

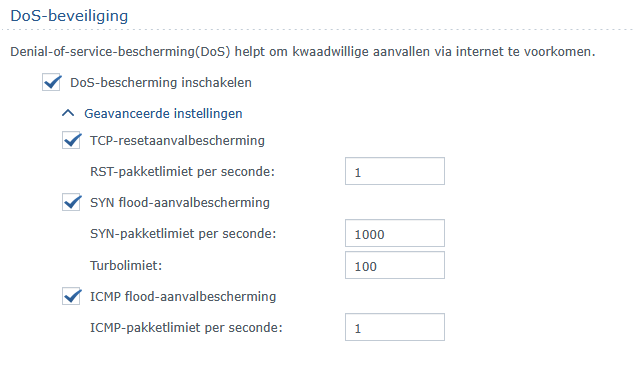

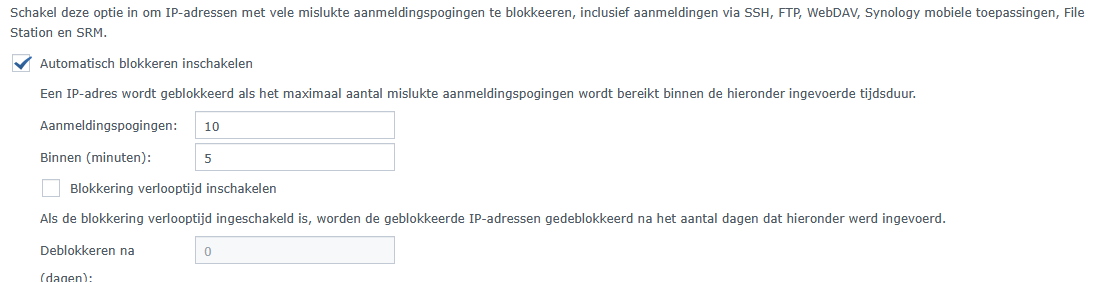

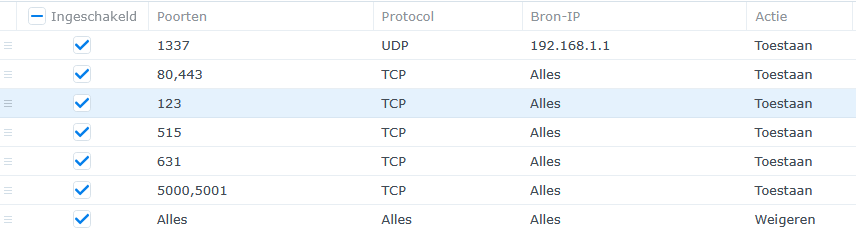

Mijn router beveiligingsinstellingen:

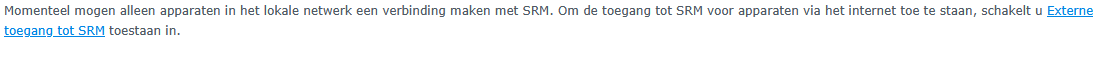

172.22.0.1/24 is de VPN IP range

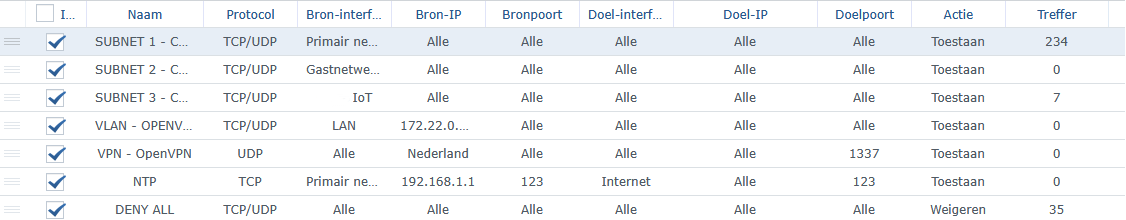

Waarbij 1337 natuurlijk openstaat in de gewenste situatie.

192.168.1.243 is het IP van de NAS, daar draait de OpenVPN server.

De HTTP service gaat enkel open gaat voor het genereren van een niew certificaat voor VPN / DDNS domein.

Ook een tweede factor is vereist voor de inlog.

VPN instellingen NAS:

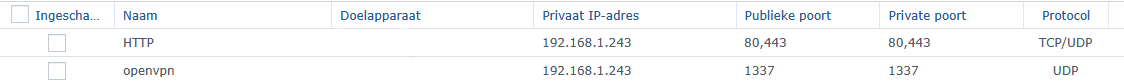

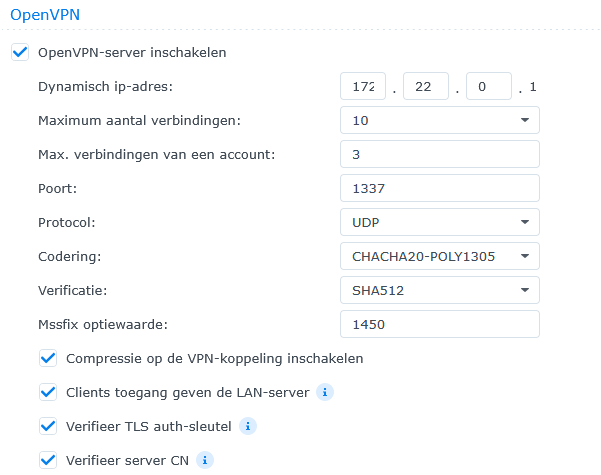

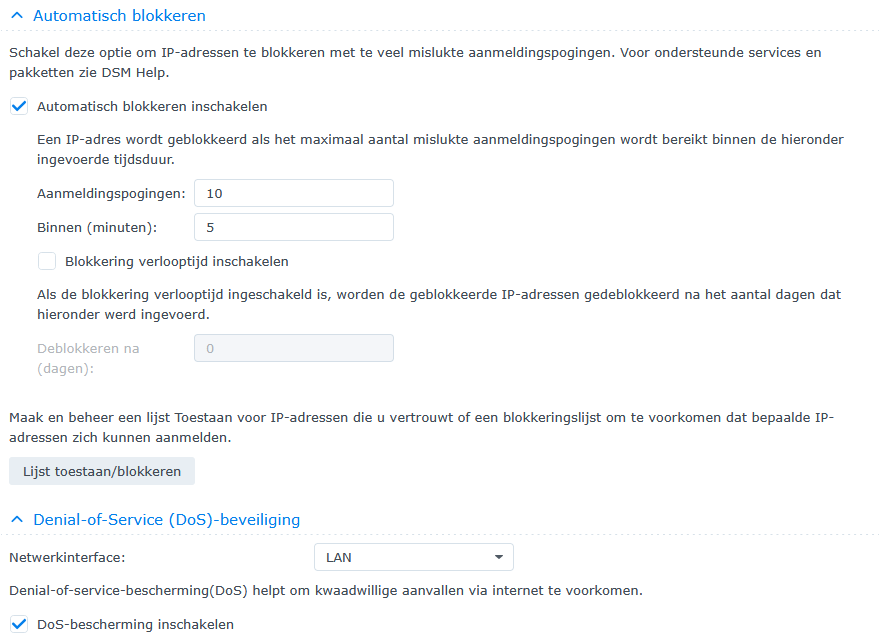

Mijn beveiligingsinstellingen op de NAS:

80,443,5000,5001 voor beheer toegang en applicaties binnen het netwerk. 515,631 voor de printer, 123 voor ntp en 1337 voor OpenVPN. Al het andere verkeer weigeren.

Kan iemand mij vertellen waar ik steken heb laten vallen, waarom ik GeDDOST kan worden en wat ik hier aan kan doen?